- GCPで仮想サーバを作ってみたを書きました。(2024/2/23)

- Google Cloud 認定資格 Cloud Digital Leader の合格方法を書きました。(2024/1/21)

- Microsoft Certified: Azure Fundamentals (AZ-900)の合格方法の記事を書きました。(2023/9/4)

- Azureで仮想サーバを作ってみたを書きました。(2023/8/15)

- AWSのCLFの動画をつくりました。ただ最新版の試験に対応してないのと、全分野網羅してないです(作成時期忘れました)

- AWSの動画にチャレンジしてみました。AWS初めての方はよかったら見てね。

概要

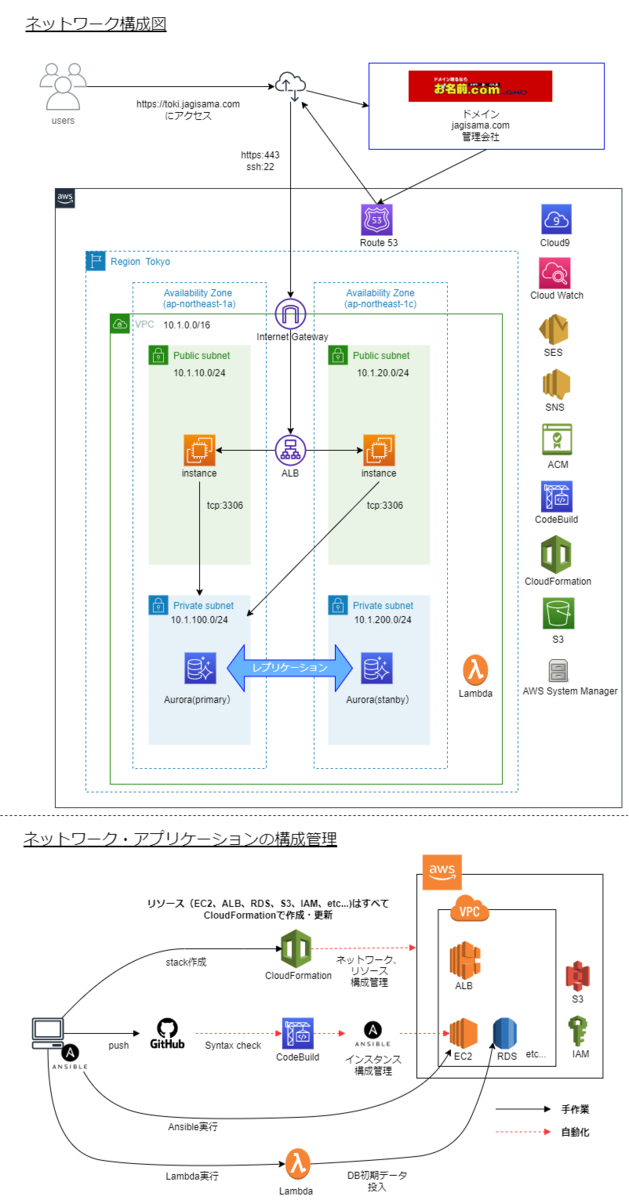

AWSでMattermostを以下のような構成のクラウド環境で作成します。手動で行う方法と自動で行う方法を記載します。

ゴールはMattermostのログイン画面が表示されることです。作業時間は初心者の方で2~4時間程度かかると思います。画面操作に慣れれば1~2時間程度だと思います。

実施環境

注意事項

- 本ドキュメントを参考に作業をする場合、jagisam.comは使えません。自身で取得したドメインに読み替えてください。

- 作業中はEC2を停止しないでください。IPが変わると動かなくなります。

- 手動編はEC2とRDSはシングル構成で構築します。時間短縮のためです。

- 各ページの表記方法は意図的に統一感を出してません。これはmarkdownの記事の見え方を試しているからです。

- 手順はまっさらな状態からテストはできてないので、どこかの手順でつまずく可能性があります。

構築の流れ(手動編)

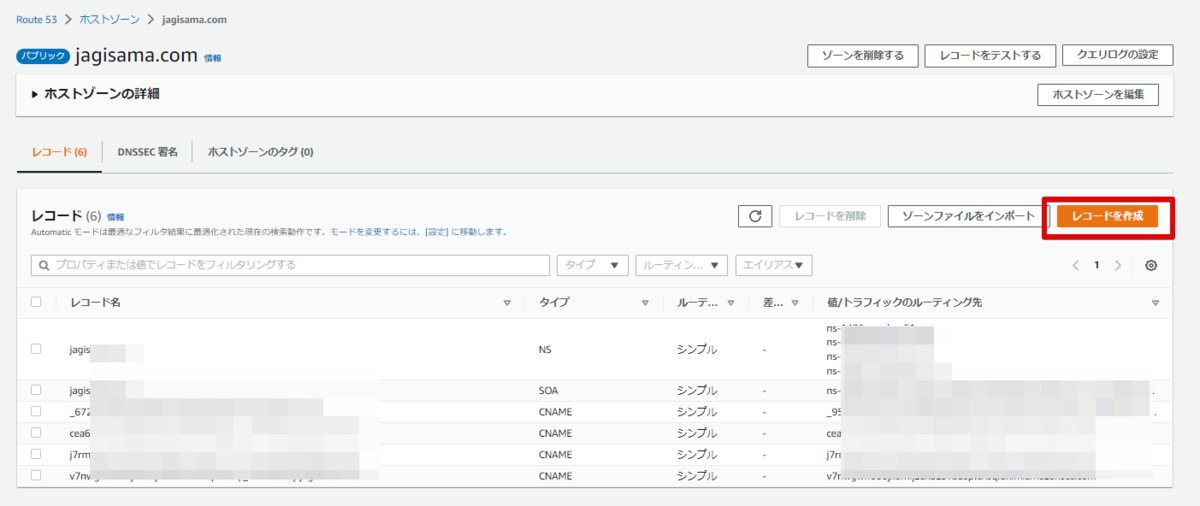

- Mattermost構築の流れ(手動編)Part1 ドメインの取得、ACM、Route 53 - ジャギ様のAWSチャレンジ

- Mattermost構築の流れ(手動編)Part2 VPC、サブネット、ルートテーブル、インターネットゲートウェイ - ジャギ様のAWSチャレンジ

- Mattermost構築の流れ(手動編)Part3 RDS - ジャギ様のAWSチャレンジ

- Mattermost構築の流れ(手動編)Part4 Lambda、Cloud9 - ジャギ様のAWSチャレンジ

- Mattermost構築の流れ(手動編)Part5 EC2 - ジャギ様のAWSチャレンジ

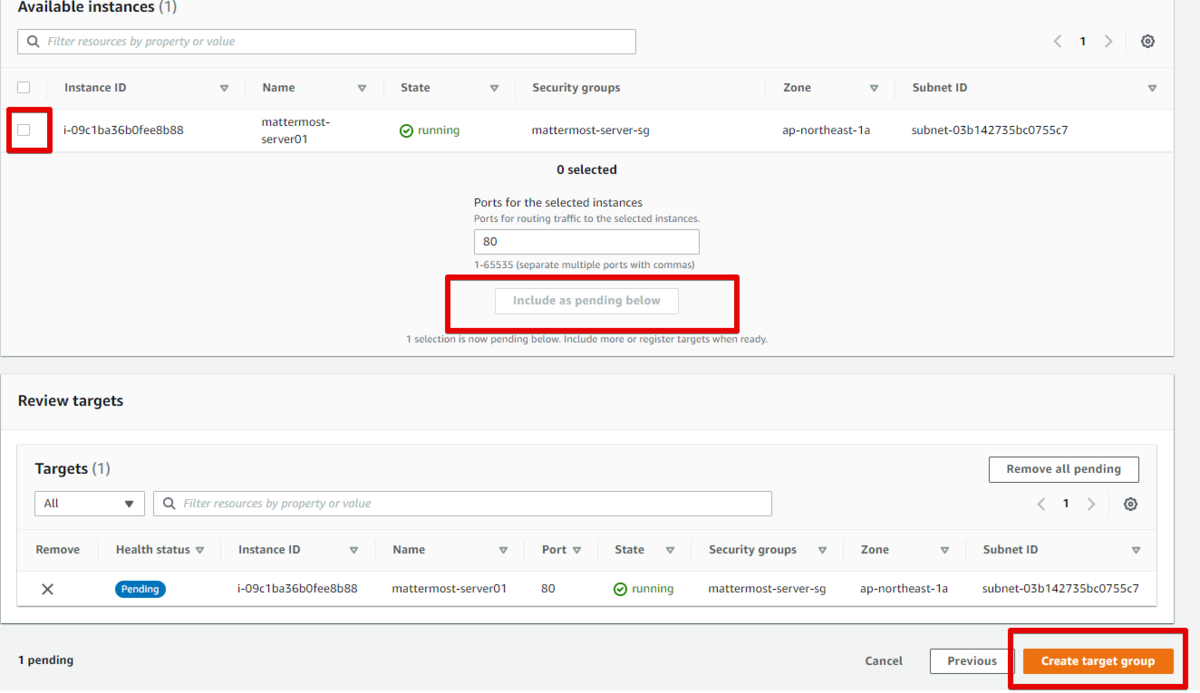

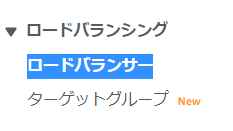

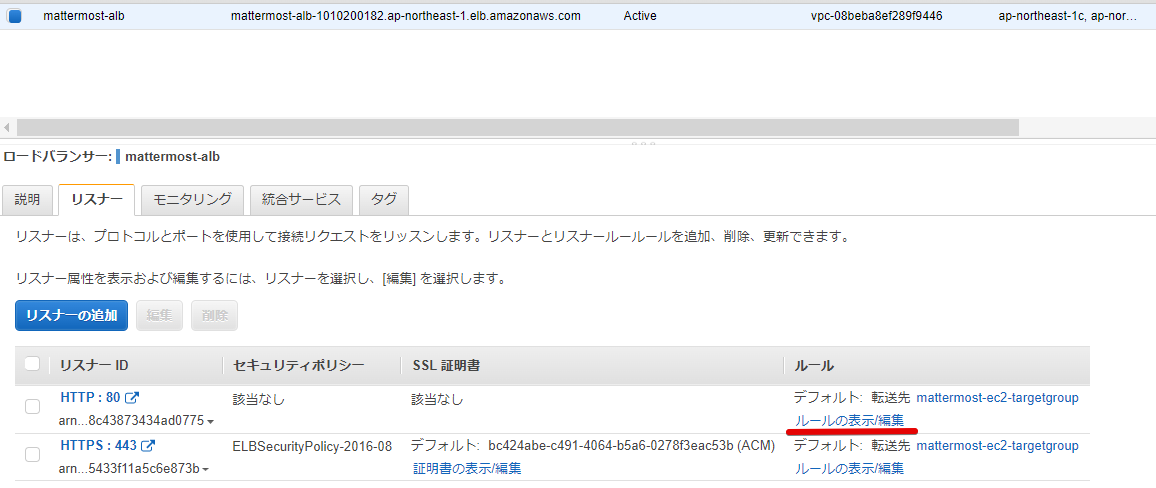

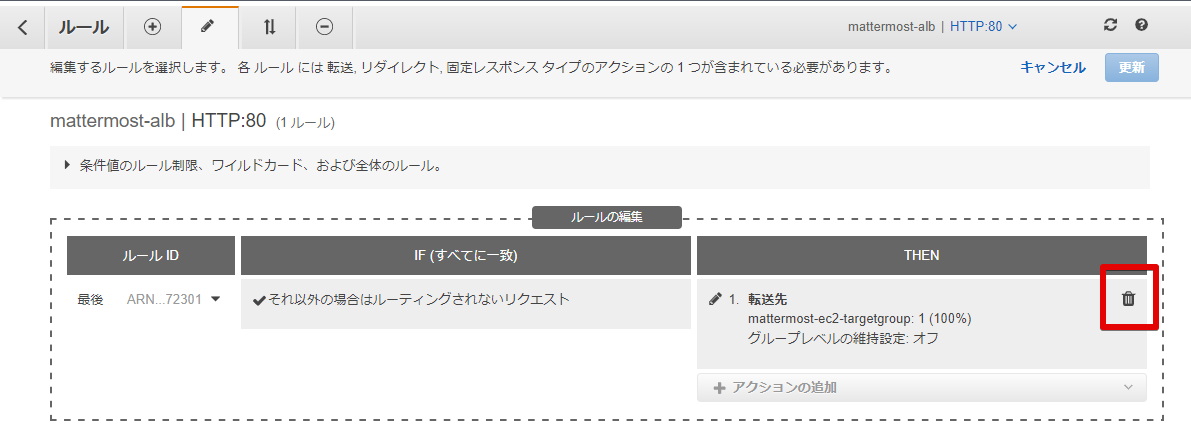

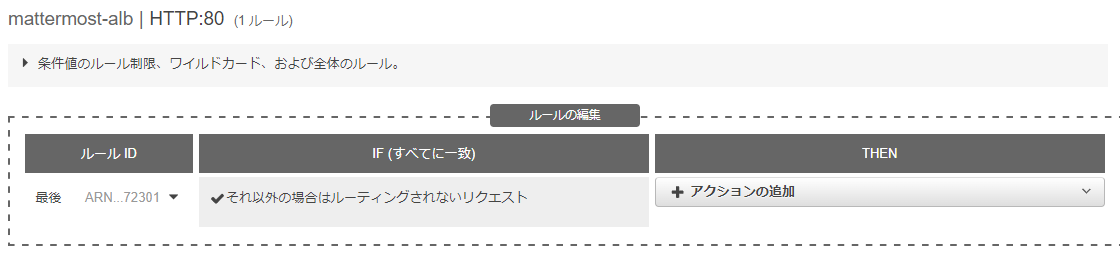

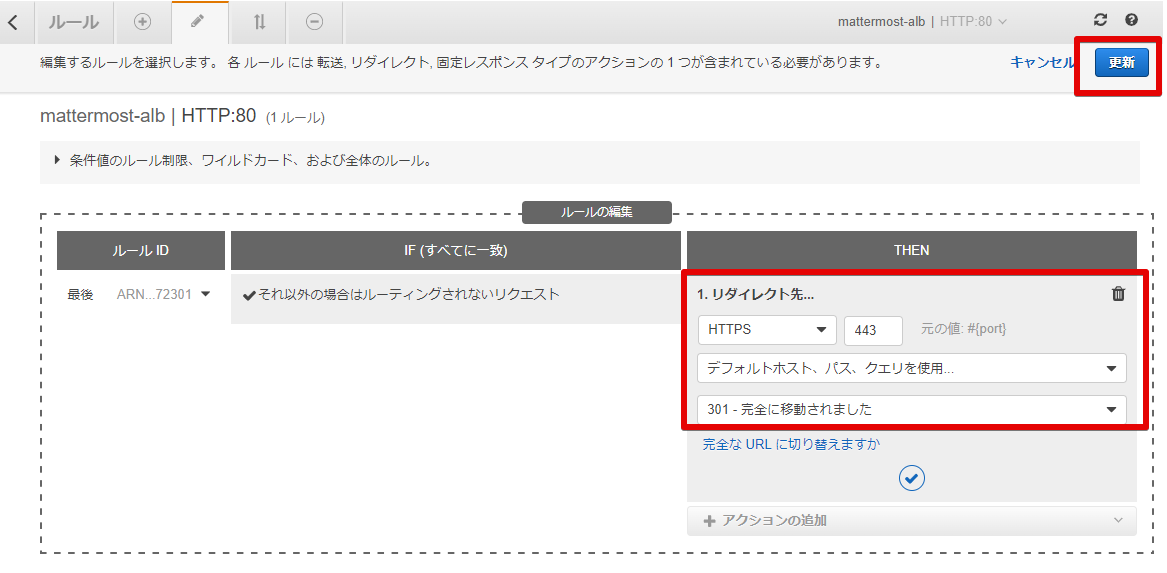

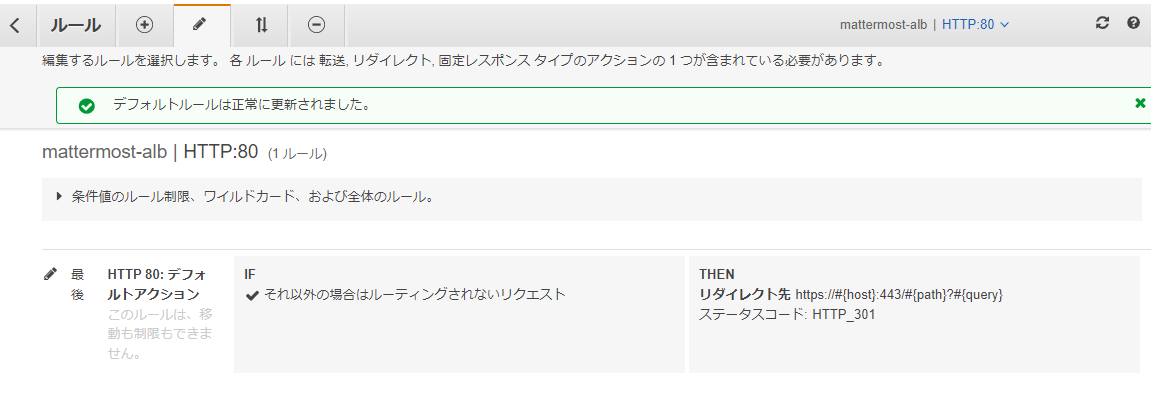

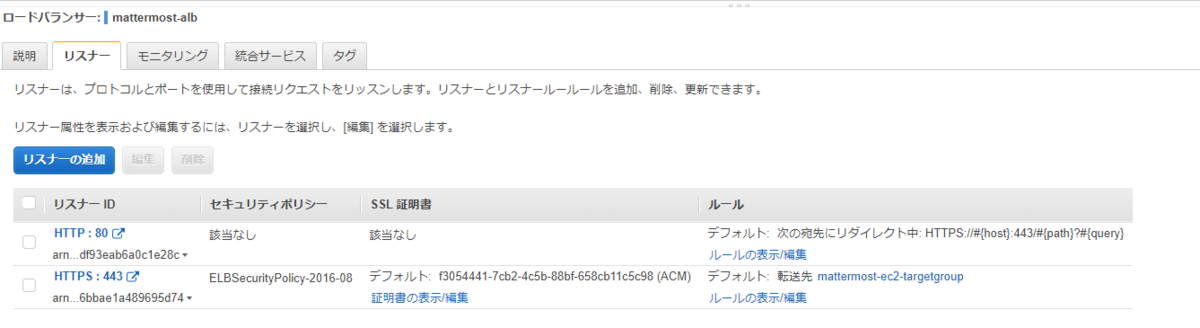

- Mattermost構築の流れ(手動編)Part6 ALB - ジャギ様のAWSチャレンジ

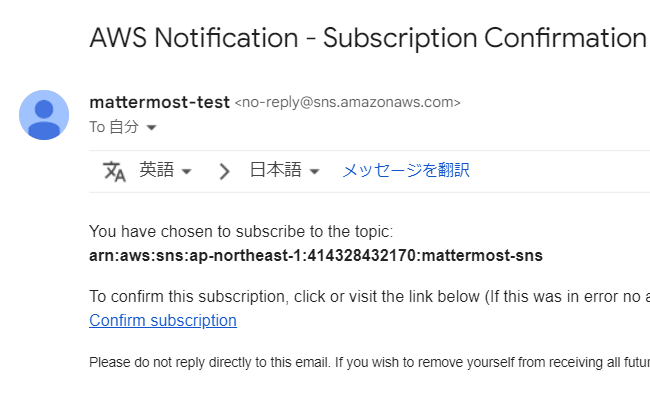

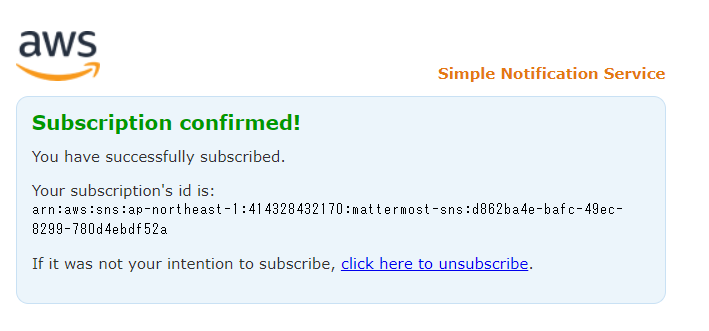

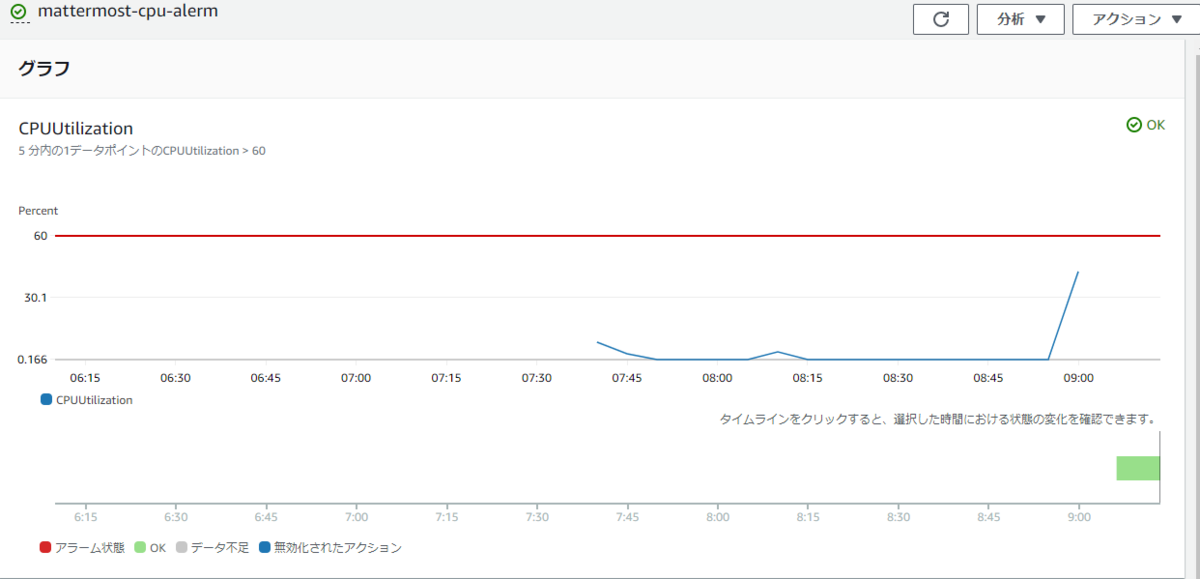

- Mattermost構築の流れ(手動編)Part7 SNS、CloudWatch - ジャギ様のAWSチャレンジ

- Mattermost構築の流れ(手動編)Part8 S3、ASM、CodeBulid - ジャギ様のAWSチャレンジ

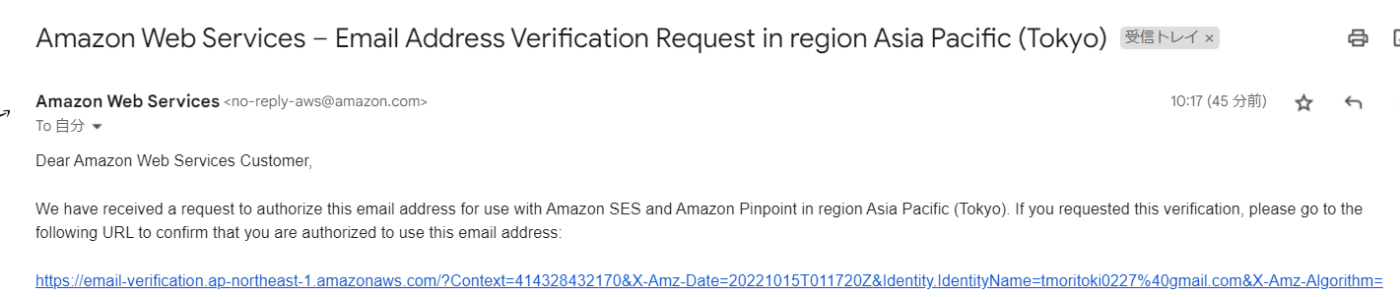

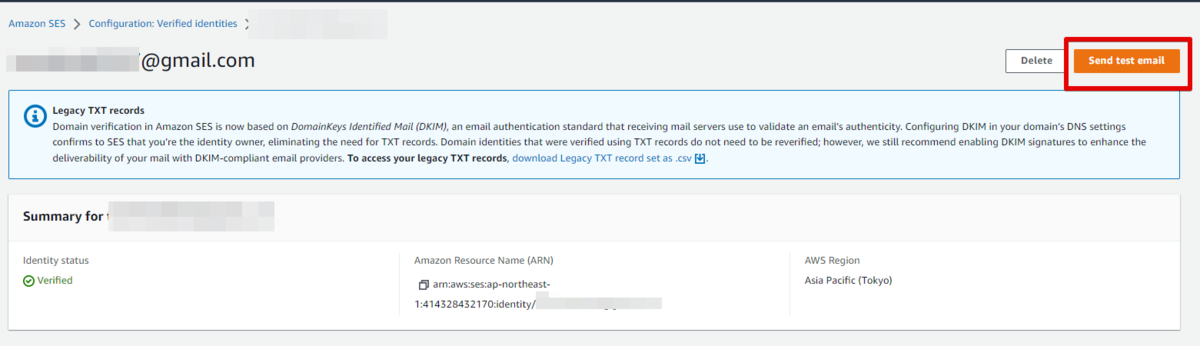

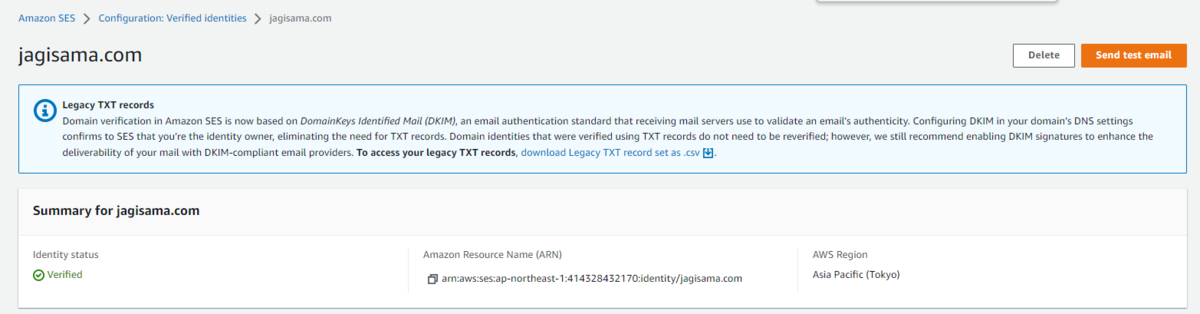

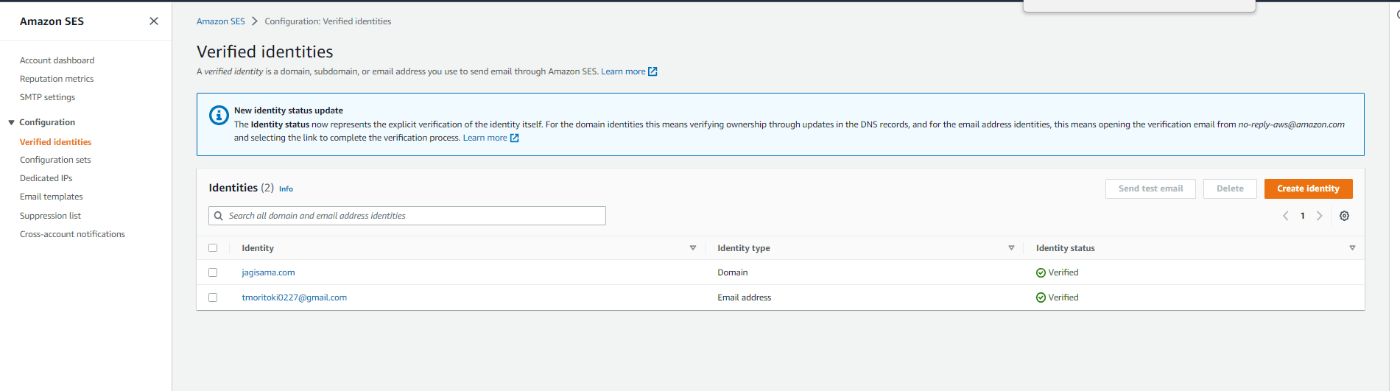

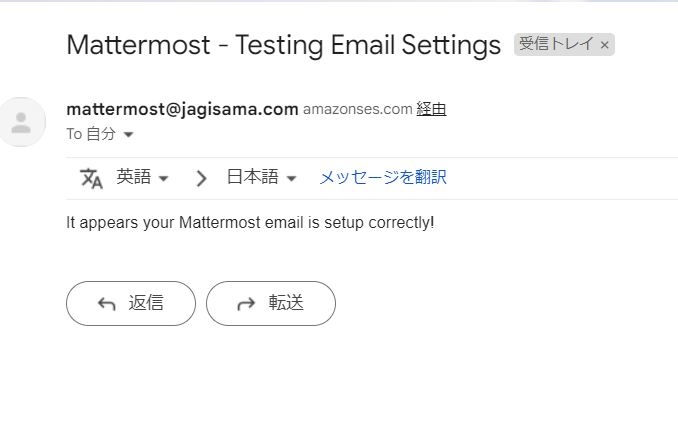

- Mattermost構築の流れ(手動編)Part9 SES - ジャギ様のAWSチャレンジ

- Mattermost構築の流れ(手動編)Part10 Mattermost起動後の設定 - ジャギ様のAWSチャレンジ

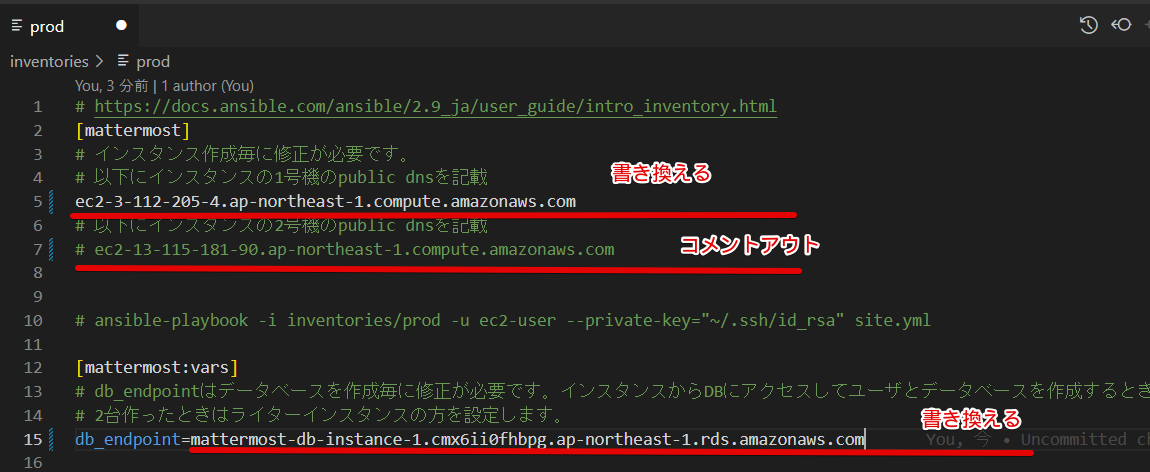

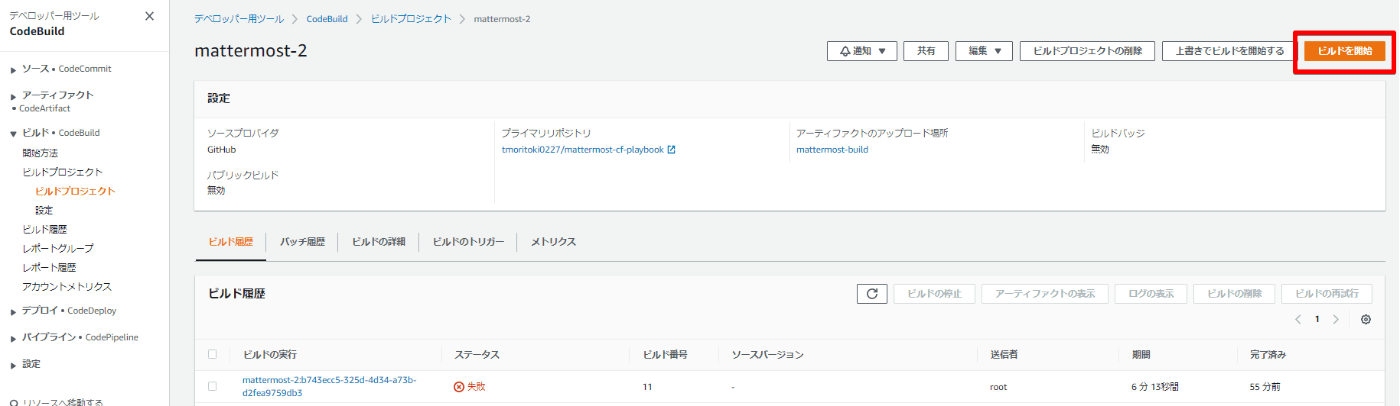

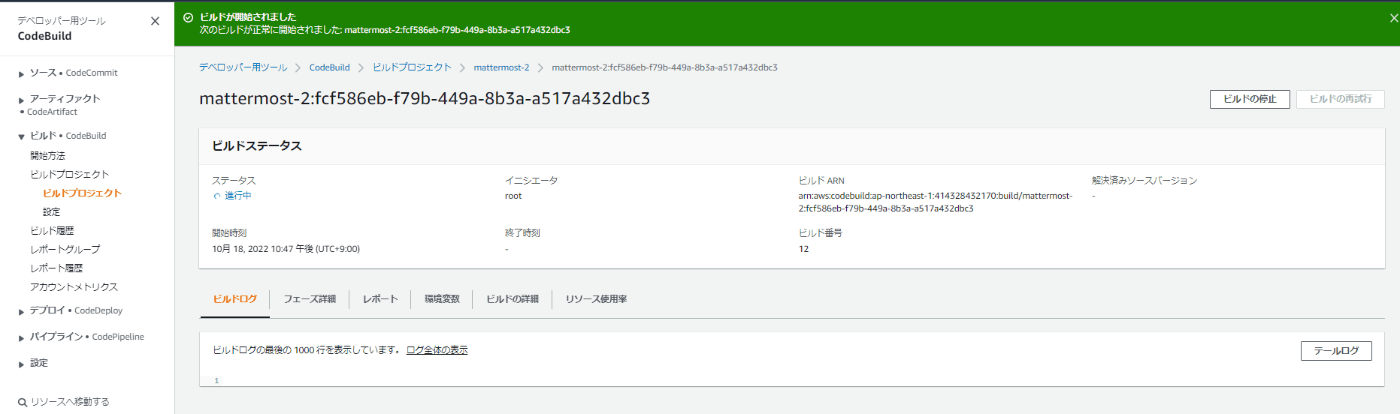

構築の流れ(自動編)

本記事は以上です。 クラウド環境の作成の手助けになれば嬉しいです。

参考文献

本記事の作成に当たり、以下の情報も参考にさせて頂きました。ありがとうございました。

その他にたくさんのページを参考にしました、急いで作ったら掲載元がわからなくなりました。

あとがき

- 筆者はいつも自動構築を実施しているので、逆に手動構築の手順が難しかったです。しんどいです。

- 実際に構築の経験させてくれる方のオファー待ってます。経験積んで週末副業に繋げるのが今の目標です。

- コストカットを取り入れてます。その方法はIPを固定しないこと。ドメインを無料で利用していること。cloudformationを利用して、リソースの作成、削除を簡単にしていること。なお、IPは固定するとかなり楽になります。

- 当ブログはこれまでの構築時のメモを元に一週間で執筆しました。構築は別途2週間程度かけて少しずつ進めました。

- どういう表現をすると見やすくなるかという点を考えながら執筆しました。いろいろ試した結果、基本は表で示し、分かりづらい場面に画面の画像で補足する形が良いと感じました。また画像はgifアニメーションにした方が分かりやすいです。

- 当ブログを執筆中に、markdown(文書)では表現しずらい箇所が多々あるのと、文書だけだとつまらないので、久々にゆっくりムービーメーカーで動画にしようかなと思いましたが、今回は一旦ここで区切りとします。

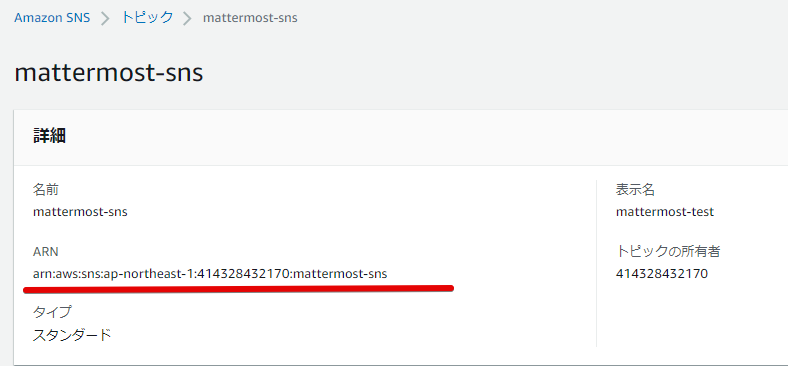

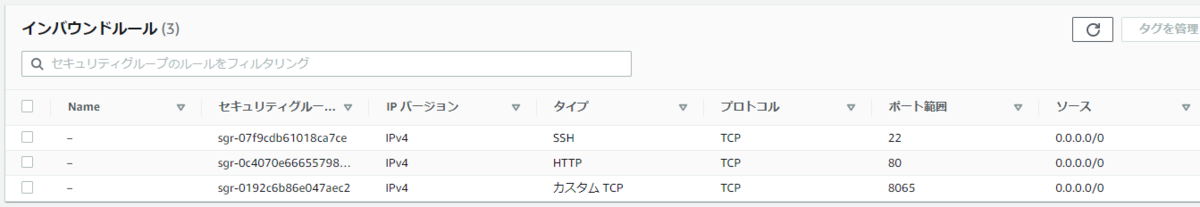

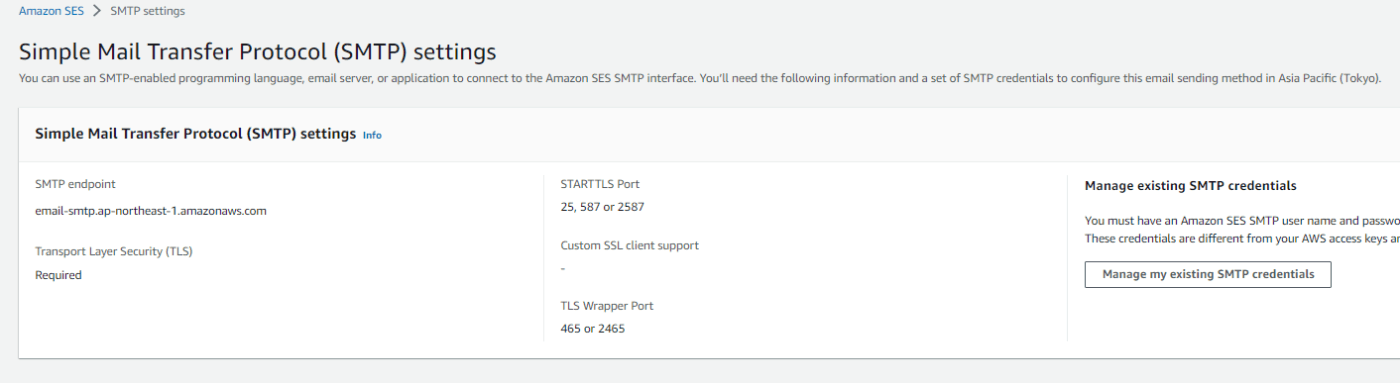

この画面の以下の項目がMattermostで必要となるので軽く目を通しておく。

この画面の以下の項目がMattermostで必要となるので軽く目を通しておく。